1.Tipos de amenazas:

1.1. Amenaza humana

Ataque pasivo.

obtener información sin alterarla.

-Usuarios con conocimientos básicos que acceden a la información de forma accidentada o con técnicas sencillas. Por ejemplo cuando un usuario lee el correo que un compañero se ha dejado abierto.

–Hackers, informáticos expertos que emplean sus conocimientos para comprobar las vulnerabilidades de un sistema y corregirlas.

Ataques activos.

Persiguen dañar o manipular la información para obtener beneficios, por ejemplo:

– Antiguos empleados de una organización.

–Crakers y otros atacantes. Expertos informáticos que burlan los sistemas de seguridad,  accediendo a ellos para obtener información, perjudicar un sistema informático o realizar cualquier otra actividad ilícita. (no confundir con hackers)

accediendo a ellos para obtener información, perjudicar un sistema informático o realizar cualquier otra actividad ilícita. (no confundir con hackers)

1.2. Amenazas lógicas

El software que puede dañar un sistema informático, generalmente de dos tipos:

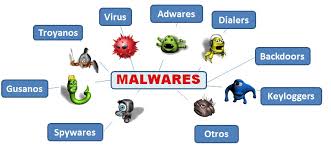

Software Malicioso. Programas, diseñados con fines no éticos, entre los que se encuentran los virus, gusanos, los troyanos y los espías, que atacan los equipos  comprometido su confidencialidad, su integridad y su disponibilidad.

comprometido su confidencialidad, su integridad y su disponibilidad.

Vulnerabilidad del software: Cualquier error de programación en el diseño, la configuración o el funcionamiento del sistema operativo o de las aplicaciones pueden poner en peligro la seguridad del sistema si es descubierto por algún atacante.

1.3. Amenazas físicas.

Las amenazas físicas están originadas habitualmente por tres motivos:

fallos en los dispositivos.

accidentes.

Catástrofes naturales.

2. Conductas de seguridad:

Las conductas de seguridad que se emplean en el uso de sistemas informáticos pueden ser de 2 tipos: activas y pasivas.

2.1. seguridad activa.

Conjunto de medidas que previenen e intentan evitar los daños del sistema informático.

Control de acceso: contraseñas, certificados digitales

Encriptación: Codificación de la información importante para que, en caso de ser interceptada, no pueda descifrarse.

Software de seguridad informática: Antivirus, antiespías, cortafuegos.

Firmas y certificados digitales: Permiten comprobar la procedencia, autenticidad e integridad de los mensajes.

Protocolos seguros: Protegen las comunicaciones, por medio de cifrado de la información, para garantizar su seguridad y confidencialidad.

2.2. seguridad pasiva.

Conjunto de medidas que reparan o minimizan los daños causados en sistema informáticos.

Herramientas de limpieza: En caso de infección habrá que utilizar herramientas  específicas para eliminar al malware.

específicas para eliminar al malware.

Copias de seguridad: Restaurar los datos con las copias de seguridad  creadas anteriormente.

creadas anteriormente.

Sistemas de alimentación ininterrumpida(SAI): Dispositivos que incorporan una batería para proporcionar corriente al equipo con el fin de que siga funcionando.

Dispositivos NAS: Permiten, como sistemas de almacenamiento a los que se tiene acceso a través de la red, que cualquier equipo autorizado pueda almacenar y recuperar la información.

Sistemas redundantes: Duplican componentes críticos, como los procesadores, los discos duros(RAID) o las fuentes de alimentación, para seguir funcionando aunque se produzca el fallo de un componente.